Usługa Microsoft 365 dla firm zwana dawniej Office365 to połączenie dobrze znanego pakietu Office (Word, Excel, Power Point, Outlook itd.), domeny Windows, hostingu poczty oraz chmury. Gwarantuje on dostęp do aplikacji i plików z dowolnego miejsca na świecie, wystarczy dostęp do Internetu oraz urządzenie z przeglądarką internetową lub smartfon z Androidem lub iOS.

Bezpieczeństwo klientów oraz płynność działania usług to dla firmy SupportIT priorytet. W tym celu zdecydowaliśmy się przenieść nasze usługi hostingowe na nową znacznie wydajniejszą infrastrukturę. Aktualne wdrożenie pozwala także na wniesienie naszego bezpiecznego hostingu na najwyższy poziom. Nowe narzędzia zapobiegają wielu zagrożeniom w wiadomościach email a także informują nas o podejrzanych sytuacjach jeszcze dokładniej niż do tej pory. W...

Audyt SEO pozwala zdiagnozować stan witryny pod kątem pozycjonowania. Określa on elementy, w których występują problemy oraz możliwości witryny w konkurowaniu o miejsca w wynikach wyszukiwania. Podsumowaniem przeprowadzonego audytu jest raport, zawiera on wiele szczegółowych informacji. Stanowi swoisty punkt odniesienia podczas planowania kampanii pozycjonowania oraz podstawę rozpoczęcia współpracy z firmą pozycjonującą.

Można stworzyć funkcjonalną stronę internetową, zatrudnić najlepszego copywritera do stworzenia treści, dodać efektowne zdjęcia i… czekać na klientów w nieskończoność. Nawet doskonale zaprojektowana strona nie zdobędzie zainteresowania odbiorców, jeśli nie zadbamy o jej widoczność w sieci. Chyba każdy przedsiębiorca po wstępnym researchu zadaje sobie pytanie: pozycjonowanie strony czy reklama w Google Ads? Odpowiedź nie jest jednoznaczna, podpowiadamy jednak, na...

Wiemy już, że pracy zdalnej nie trzeba się obawiać: wykonywanie obowiązków pracowniczych w formie zdalnej może być wygodne i efektywne. Co jednak z bezpieczeństwem danych osobowych w takiej sytuacji? Jak skutecznie zabezpieczyć firmę przed wyciekiem danych osobowych podczas pracy zdalnej?

Polityka ochrony danych nie musi być kolejnym „martwym” dokumentem w firmie, do którego zagląda się wyłącznie przed kontrolą UODO. Jeśli zostanie dobrze opracowana i będzie uwzględniała specyfikę działania przedsiębiorstwa, może pomóc w sprawnym, zgodnym z przepisami przetwarzaniem danych osobowych na co dzień. Jakie zasady obowiązują przy tworzeniu polityki ochrony danych?

Outsourcing to oszczędność – trudno o bardziej oczywiste stwierdzenie. Są jednak firmy, które korzystają z zewnętrznych zasobów z zupełnie innych powodów. Dlaczego niektórzy klienci decydują się na outsourcing usług informatycznych, mimo że nie ogranicza ich budżet, a ich własne działy IT liczą nawet kilkadziesiąt osób?

Prowadzenie własnej firmy wymaga znajomości wielu przepisów prawnych, w tym także tych w zakresie ochrony danych osobowych.

Czy właściciel przedsiębiorstwa musi orientować się w podstawach tych regulacji prawnych? Oczywiście!

Czy musi zajmować się wszystkim na własną rękę? Niekoniecznie!

Aby mieć pewność, że firma działa zgodnie z przepisami o ochronie danych osobowych, warto zlecić przeprowadzenie audytu specjalistom.

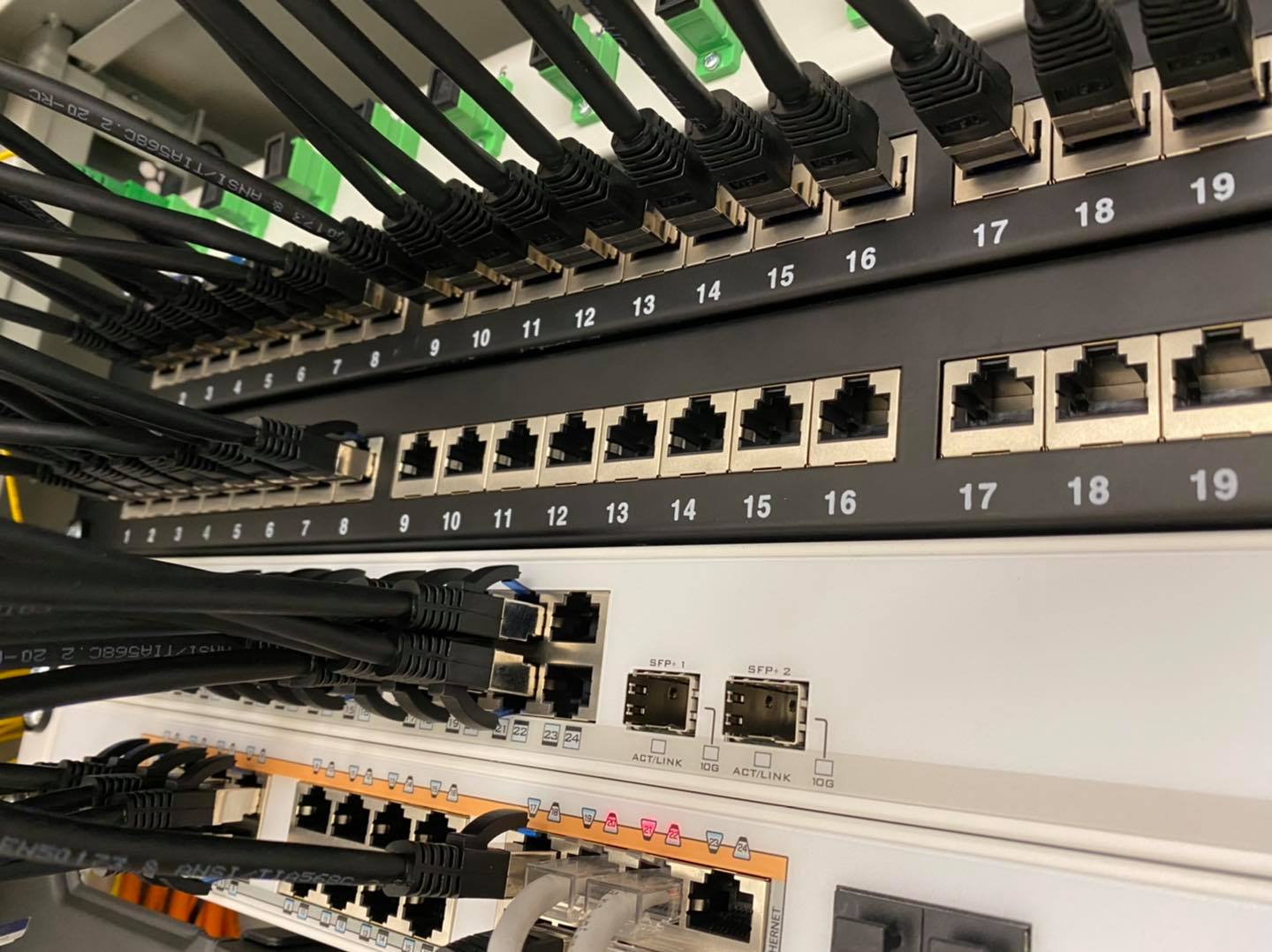

Na początku, gdy firma składa się wyłącznie z jej właściciela, do obsługi komputera czy laptopa wystarczy zwykłe połączenie WiFi. Gdy w przedsiębiorstwie pojawiają się nowi pracownicy, a wraz z nimi – dodatkowy sprzęt, wymagania rosną. Już w przypadku biura, w którym pracuje kilka osób, warto zdecydować się na zbudowanie sieci wewnętrznej LAN. O czym należy...

Aby sprawdzić, czy zamki w drzwiach skutecznie zabezpieczają przed włamaniem, nikt rozsądnie myślący prosi o pomoc złodzieja. Dlaczego więc bezpieczeństwo firmowego oprogramowania lub sieci sprawdza się za pomocą ataków hakerskich? Symulacje takich ataków są najlepszym sposobem na znalezienie słabych stron infrastruktury informatycznej. W jaki sposób testy penetracyjne mogą pomóc w usuwaniu zagrożeń związanych z bezpieczeństwem danych?

Przyzwyczajamy się już do pracy zdalnej. Można właściwie wskazać, że praca taka może być tak samo efektywna jak praca w biurze. Możemy podzielić się odpowiednio pracą i obowiązkami a spotykać się na Teams czy Zoom i omówić poszczególne projekty, ich etapy i wyniki.

Każdy przedsiębiorca - prowadzący duży biznes lub mały lokalny warsztat doskonale o tym wie, że w obecnych czasach niezbędne są różnego rodzaju systemy informatyczne. Stopień ich zaawansowania zależy w głównej mierze od tego, jak duża jest firma, w jakiej branży działa i ilu pracowników zatrudnia.

Z dniem wejścia w życie RODO w branży IT nastały wielkie zmiany. Poparte milionowymi karami, nowe przepisy prawne wystraszyły wielu przedsiębiorców. Uchwalone w trakcie posiedzenia Parlamentu Europejskiego i Rady UE Rozporządzenie o Ochronie Danych Osobowych pociągnęło za sobą zmiany w ponad 200 innych dokumentach prawnych. Ochrona danych osobowych nabrała nowej mocy, a konsekwencje naruszenia przepisów o ochronie danych osobowych...

Obecna sytuacja zmusza wiele przedsiębiorstw i instytucji do błyskawicznego wdrażania modelu pracy zdalnej. Niestety znacząca większość z nich nigdy na taki model się wcześniej nie przygotowywała a co za tym idzie nie posiada odpowiednich zasobów i procedur zapewniających bezpieczeństwo takiej pracy. Efektem tego jest lawinowo rosnąca liczba wycieków danych do których dochodzi właśnie podczas pracy zdalnej. W tym wpisie...

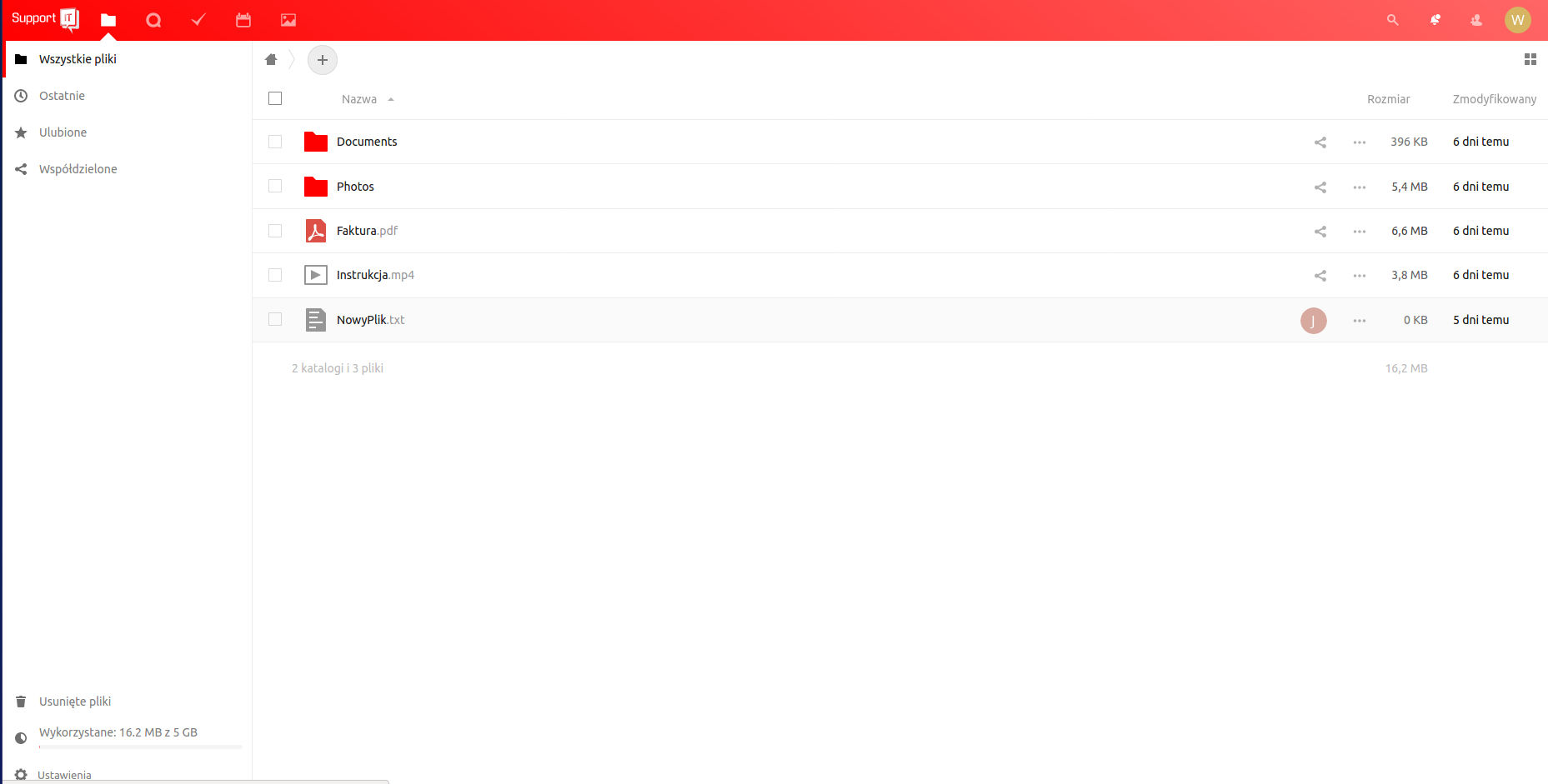

Ze względu na konieczność wdrożenia pracy zdalnej wiele firm poszukuje rozwiązania na efektywne udostępnienie swoich dysków sieciowych dla pracowników zdalnych. Jednak bardzo często dostęp do zasobów firmy poprzez Internet nie działa poprawnie ze względu na niewystarczające łącza sieciowe w prywatnych domach, firmach oraz brak odpowiednich zasobów. W tym wpisie poruszymy kwestię naszej chmury która pozwala na...