Przyzwyczajamy się już do pracy zdalnej. Można właściwie wskazać, że praca taka może być tak samo efektywna jak praca w biurze. Możemy podzielić się odpowiednio pracą i obowiązkami a spotykać się na Teams czy Zoom i omówić poszczególne projekty, ich etapy i wyniki.

Czy jesteśmy gotowi na tego typu pracę?

Pozostaje wiele kwestii, które do tej pory, przy modelu pracy w biurze nie były brane pod uwagę – choćby w zakresie bezpieczeństwa.

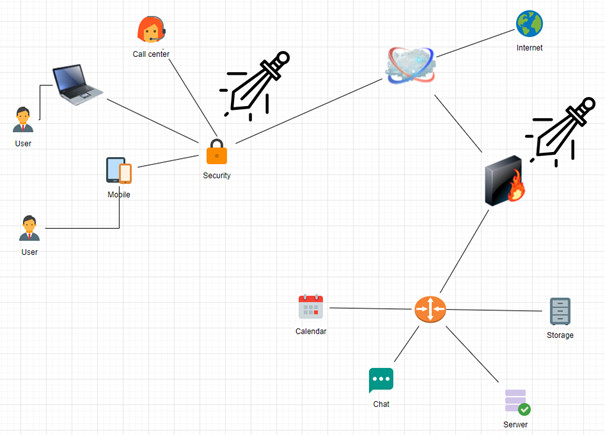

Zmienił się nieco wektor ataku. Atak może nie być już kierowany na główny router i usługi w siedzibie lecz może być skierowany na użytkowników.

Bardzo często w firmie trzeba szybko udostępnić pewne zasoby pracownikowi zdalnemu. W pośpiechu taka usługa zostaje udostępniona na standardowym (dobrze znanym wszystkim informatykom porcie) – np. 3389 dla Pulpitu zdalnego. Jeśli usługa ta w dodatku nie jest dobrze zabezpieczona po stronie serwera, a hasła dodatkowo nie są odpowiednio skomplikowane, to tylko kwestia czasu kiedy nasz serwer stanie się ofiarą ataku a nawet zostanie zaszyfrowany oprogramowaniem RANSOMWARE.

Zalecamy bezpieczne połączenia VPN, używanie niestandardowych portów, trudnych haseł, częste aktualizacje systemów, monitorowanie połączeń, powiadomienia z serwera o nietypowych zdarzeniach. To te najprostsze i najszybsze do wdrożenia środki zabezpieczeń.

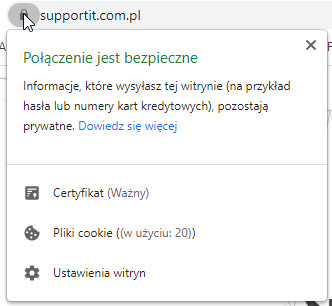

Przechwycenie i podsłuchanie sesji nieszyfrowanych

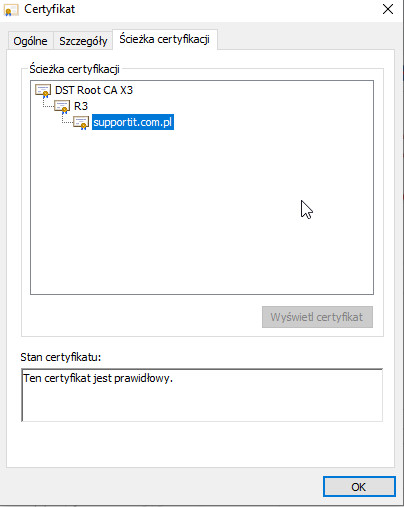

- Pamiętać należy o szyfrowaniu połączeń. I tak na przykład:Strony internetowe, które otwieramy w przeglądarce powinny być zabezpieczone certyfikatem, który zaprezentuje się zieloną kłódką przy adresie, a po kliknięciu zweryfikujemy czy jest prawdziwy i przez kogo wystawiony – TAK! To także bardzo ważna informacja!

2. Bezpieczne połączenie pracownika do sieci firmowej z wykorzystaniem VPN. Sieci i komputery domowe bardzo często padają ofiarą ataku i stają się tylko środkiem do celu, którym jest użycie tak zdobytych komputerów do przygotowania kolejnego ataku (często stają się tzw. „maszynami zombie”) lub podsłuchanie niezabezpieczonej komunikacji z siecią firmową.

Pojawiające się nowe zagrożenia

Pamiętajmy, że wciąż pojawiają się nowe zagrożenia. Planując zabezpieczenie naszej sieci musimy mieć to na uwadze i starać się wyprzedzać o krok możliwe ataki.

A co z danymi, polityką ich ochrony, a dane osobowe?

Bardzo ważnym aspektem, który powinien zostać uwzględniony w Polityce bezpieczeństwa jest bezpieczeństwo danych osobowych, co pociąga za sobą bezpieczeństwo informacji jako takiej. Techniczne i organizacyjne środki zabezpieczeń są istotnym czynnikiem zapewnienia bezpieczeństwa. Pamiętajmy, że odpowiednio przeszkolony personel w zakresie bezpieczeństwa informacji w powiązaniu z aktualnym oprogramowaniem i zabezpieczonym środowiskiem sieciowym to jedyny sposób zminimalizowania ryzyka wypływu informacji.

Jak się bronić?

W treści artykułu pojawiły się już możliwe rozwiązania, które zminimalizują możliwość wystąpienia poszczególnych zagrożeń, jak szyfrowanie transmisji, połączenia VPN, ustawianie usług serwerowych na niestandardowych portach, firewalle, dozwolone połączenia tylko z polskich lub tylko ze znanych IP, zaawansowane systemy IDS (Intrusion Detection System) i IPS (Intrusion Prevention System), przemyślany sposób i harmonogram wykonywania backupu.

… i oczywiście kontakt z https://SupportIT.com.pl 😉