- 21 kwietnia, 2023

- admin

- 0

Naprawdę to zrobiliśmy, każdy może Nas zaatakować…

Zagrożenie cybernetyczne stale rośnie i podczas gdy niektóre ataki są przeprowadzane przez cyberprzestępców w celu uzyskania korzyści finansowych, inne mają silną wartość strategiczną i mogą być przeprowadzane przez podmioty pracujące dla państw trzecich.

Jedną z takich grup strategicznych są firmy świadczące usługi IT. Doświadczają one rosnącego zagrożenia cybernetycznego w tempie nieporównywalnym do innych gałęzi biznesu. Jako jedna z takich firm wiemy, że jesteśmy bardzo atrakcyjnym celem. W końcu nie tylko pomagamy naszym Klientom przy podstawowych problemach informatycznych, ale także świadczymy usługi dostarczania chmury (serwerów w modelu SaaS), audytów oraz wzmacniania bezpieczeństwa, tworzenia oprogramowania oraz kompleksowego wsparcia w obszarze bezpieczeństwa informacji i ochrony danych osobowych.

W celu zbudowania skutecznej obrony cybernetycznej kluczowe jest zrozumienie stale zmieniającego się obrazu zagrożeń – tak, aby środki zaradcze mogły być odpowiednio dostosowane. Jednak, aby to zrobić, potrzebne są aktualne informacje o atakach, najlepiej pochodzące z różnych źródeł. Podczas gdy wiele z tych źródeł, np. raporty firm i rządów dotyczące oceny zagrożeń, pojawiają się w regularnych odstępach czasu, to w przypadku znaczących zmian informacja zwykle zostaje rozpowszechniona zbyt późno.

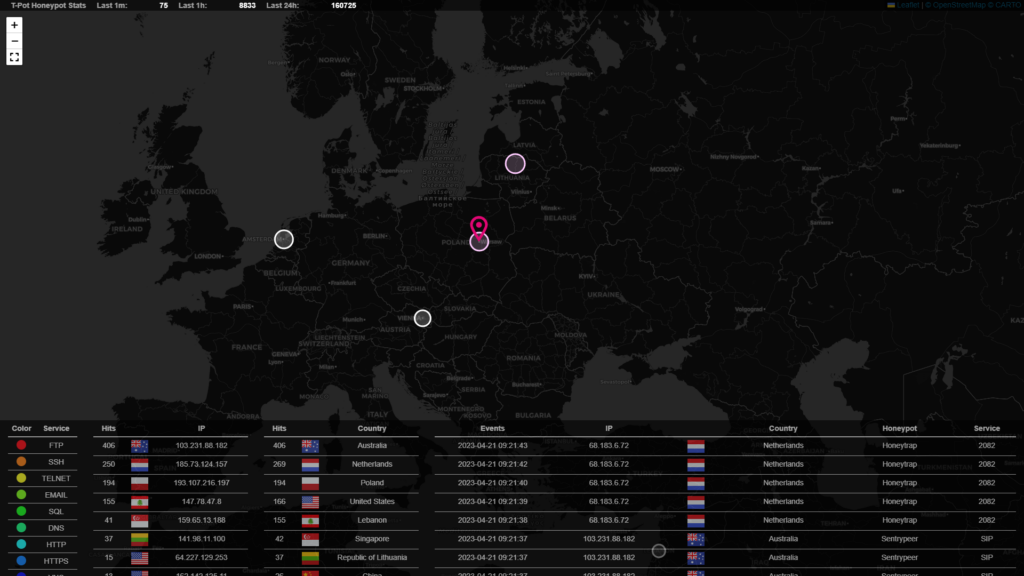

Dlatego właśnie poświęciliśmy część Naszych zasobów na zbudowanie HoneyPot’ów.

Czym są HoneyPot’y?

Są to podatne na ataki zasoby (w tym serwery, rutery), których celem jest publiczne rozgłaszanie swoich usług (SSH, RDP, VNC, SQL, NETBIOS, SMB itp.) w sieci Internet tak, aby każdy atakujący znalazł te zasoby i zaczął je atakować.

Dokładanie tak, umyślnie opublikowaliśmy kilka serwerów, które są podatne na zagrożenia i czekamy, by ktoś je zaatakował. Ale mamy w tym ważny cel. Zbieramy wszystkie logi ataków wraz z czasem występowania, adresem IP, rodzajem ataku, metadanymi… – by potem je przetworzyć.

Co robimy z logami?

Przetwarzamy je i publikujemy na Naszych firewallach. Każdy udany i nieudany atak jest przesyłany do serwerów czarnych list.

Co to są czarne listy?

To lista adresów IP, które są blokowane globalnie na wszystkich Naszych usługach. Wystąpienie ataku na HoneyPot’y traktujemy zawsze jako atak, ponieważ nie są to usługi, które rozgłaszamy Naszym Klientom. Tylko osoba o odpowiednich umiejętnościach i chęci ataku na Naszą firmę lub Naszych Klientów odnajdzie te usługi – a ponieważ każda próba ataku kończy się zablokowaniem atakującego, to blokujemy dostęp atakującemu do wszystkich Naszych usług.

Czy jest to bezpieczne?

Tak i nie. Wszystko można zhakować dysponując odpowiednią ilością czasu i środków, jednak system HoneyPot’ów w Naszej chmurze ma kilka warstw ochrony (nie możemy o nich pisać). Nawet udany atak na HoneyPot’y nie spowoduje wycieku czy awarii. Usługa jest całkowicie izolowana, jej udane zaatakowanie nie da hakerowi żadnych korzyści, a udany atak… nadal spowoduje dodanie atakującego do czarnej listy.

Czym jest zero-day?

Jest to nowa metoda, sposób lub rodzaj ataku, który nie został jeszcze załatany przez producentów oprogramowania lub dostawców. Nie jest ona ujawniona lub publicznie podana do wiadomości, przez co atakujący używając zero-day’a ma praktycznie stuprocentową szansę na udany atak.

Dlaczego inni dostawcy chmury nie posiadają HoneyPot’ów, mimo że są tak przydatne?

Tak, analizujemy co ciekawsze logi, ponieważ zawierają nowe i nieopisane nigdzie ataki, np. zero-day. Większość zagrożeń wynika z braku aktualizacji usług i podstawowych zabezpieczeń (niestety, często firmy IT zapominają o dobrych praktykach) – takie logi ataków są jednak nieco mniej ciekawe. Najbardziej interesujące to te, zawierające informację o zupełnie nowym typie lub metodzie ataku. Takie przypadki szczególnie analizujemy, ponieważ dają nam dostęp do zupełnie nowych i nieopisanych metodach ataku.

Podsumowując

Od momentu uruchomienia HoneyPot’ów nasza lista zablokowanych adresów IP atakujących przekracza 300 tys. adresów. Co godzinę mamy ponad 1000 ataków, mieliśmy już kilkanaście DDOS’ów. Mimo że utylizacja łącza dla HoneyPot’ów jest bardzo wysoka, a czas potrzebny na analizę sprowadza się do wielu godzin tygodniowo, to informacje pozyskane w ten sposób, pozwalają nam jeszcze skuteczniej zabezpieczać zasoby naszych Klientów.

A w tej grze nie warto oszczędzać…

Powiązane posty:

Administracja serwerami Windows, Linux – firma – oferta i ceny.

Jednym z najważniejszych elementów pracy przedsiębiorstwa są serwery. Na co dzień wiele osób nie dostrzega jak ważne role pełnią one w firmie. Dopiero problemy i awarie uświadamiają nas o tym, że powinno zadbać się również o tę część infrastruktury w organizacji. Serwisowanie, aktualizacja, utrzymanie odpowiedniej wydajności i sprawności, czy też zapewnienie bezpieczeństwa to zadania, na które może zabraknąć czasu lub odpowiednich kompetencji w zespole – warto wówczas skorzystać z pomocy firmy informatycznej.

Google Ads czy pozycjonowanie? Co się bardziej opłaca?

Można stworzyć funkcjonalną stronę internetową, zatrudnić najlepszego copywritera do stworzenia treści, dodać efektowne zdjęcia i… czekać na klientów w nieskończoność. Nawet doskonale zaprojektowana strona nie zdobędzie zainteresowania odbiorców, jeśli nie zadbamy o jej widoczność w sieci. Chyba każdy przedsiębiorca po wstępnym researchu zadaje sobie pytanie: pozycjonowanie strony czy reklama w Google Ads? Odpowiedź nie jest jednoznaczna, podpowiadamy jednak, na co zwrócić uwagę, zanim wybierzemy formę promocji w najpopularniejszej internetowej wyszukiwarce.