Warty Poznań

Warty Poznań

Warty Poznań

Warty Poznań

Kontrola dostępu

Rozwiązania ograniczające i rejestrujące fizyczny dostęp do pomieszczeń.

Monitoring

Oferujemy dostarczenie oraz instalacje systemów monitoringu wizyjnego.

Wartości, którymi kierujemy się w naszej pracy

Bezpieczeństwo

Relacje z Klientem

Nowoczesność

Profesjonalizm

Analiza przypadków naszych Klientów

Nasze ostatnie wpisy

Sieci na dzieci - cyberprzemoc

17-11-2023Czy wiesz czym jest grooming, cyberstalking i cyberprzemoc? Czym są internetowe patotreści? Czy jesteś pewien, że twojego dziecka to nie dotyczy, że tego nigdy nie doświadczyło? Oczywistym jest fakt, że ...

Czytaj więcej >

Współpraca z Kancelarią ecommerce.legal

15-11-2023Z przyjemnością informujemy, że nawiązaliśmy partnerską współpracę z firmą ecommerce.legal. ecommerce.legal tworzą eksperci z zakresu prawa e-commerce – prawnicy, radcowie prawni, adwokaci, rzecznicy patentowi. To dla nas ważny krok, który ...

Czytaj więcej >

Nowy obowiązek prawny dla dostawców usług poczty elektronicznej! – spełniamy go

01-08-2023Na podstawie Ustawy z dnia 28 lipca 2023 r. o zwalczaniu nadużyć w komunikacji elektronicznej „… Art. 24. 1. Dostawca poczty elektronicznej (…) przy świadczeniu poczty elektronicznej ma obowiązek stosowania ...

Czytaj więcej >

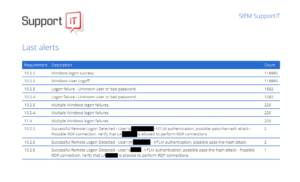

W jaki sposób niskim kosztem zabezpieczyć, nadzorować i audytować 600 urządzeń?

31-07-2023Poniżej opiszemy jak my to realizujemy. Czy można automatycznie otrzymywać raporty dotyczące CVE, IT Compliance, User Activity Monitoring za pomocą jednego systemu? Czy można w ciągu sekund sprawdzić czy Twój ...

Czytaj więcej >